Microsoft включила параметры безопасности по умолчанию для обеспечения безопасности учетных записей

Вы искали «Майкрософт включил параметры безопасности по умолчанию для обеспечения безопасности учетных записей»? Тогда вы находитесь в правильном месте. Здесь вы прочитаете все об этом.

Через портал Azure вы активируете параметры безопасности по умолчанию. Поскольку корпорация Майкрософт включила параметры безопасности по умолчанию, все предприятия должны иметь базовый уровень защиты без дополнительных затрат. Давайте узнаем больше об этом в этой статье.

Microsoft заявила, что, начиная с конца июня 2022 года, все активные арендаторы Azure Active Directory (Azure AD) будут иметь более строгие параметры безопасности по умолчанию или «параметры безопасности по умолчанию», включенные по умолчанию. Чтобы узнать больше о том, как Microsoft включает параметры безопасности по умолчанию, продолжайте читать.

Microsoft установила параметры безопасности по умолчанию для защиты безопасности учетной записи

В вашем каталоге Azure AD и среде Office 365 недавно выпущенные параметры безопасности Azure по умолчанию упрощают развертывание некоторых наиболее популярных параметров безопасности. Не всем следует их использовать, но если вы еще не отключили традиционную аутентификацию или не активировали многофакторную аутентификацию, вам следует подумать об этом.

Условный доступ позволяет авторизовать различных людей, программы, управляемые и неуправляемые устройства, места и уровни безопасности. Однако при разработке параметров по умолчанию для аренды Office 365 учитывался наименьший общий знаменатель: компании с существующими клиентами.

Также ожидается, что предприятия приобретут дополнительные функции безопасности, такие как EM+S, если им нужна защита. Поскольку злоумышленник может неоднократно пытаться войти в клиент Office 365 с помощью простого сценария и, в случае успеха, пройти аутентификацию с помощью имени пользователя и пароля, механизм MFA отсутствует. Многие клиенты Office 365 уязвимы для нескольких векторов атак, включая атаки с использованием паролей. Независимо от того, заплатили ли вы за лицензию Azure AD Premium или нет, параметры безопасности по умолчанию играют роль базовых правил условного доступа. Они доступны бесплатно для всех подписчиков Office 365. Это сдвиг, поскольку, хотя в Office 365 можно включить MFA для каждого пользователя, для него требовалось приложение Authenticator или простой процесс включения, который был у условного доступа или Azure MFA для всей службы.

Независимо от того, заплатили ли вы за лицензию Azure AD Premium или нет, параметры безопасности по умолчанию играют роль базовых правил условного доступа. Они доступны бесплатно для всех подписчиков Office 365. Это сдвиг, поскольку, хотя в Office 365 можно включить MFA для каждого пользователя, для него требовалось приложение Authenticator или простой процесс включения, который был у условного доступа или Azure MFA для всей службы.

Настройки безопасности по умолчанию применяют эти настройки

Это параметр, применяемый по умолчанию для безопасности:

- Администраторы и конечные пользователи должны использовать многофакторную аутентификацию в течение 14 дней с даты включения для следующего входа.

- Отключение устаревшей проверки подлинности ограничит доступ для старых клиентов, включая клиенты Office 2010, POP3, SMTP, IMAP, ActiveSync, которые не поддерживают современную проверку подлинности, и традиционные способы управления Exchange Online через удаленную оболочку PowerShell.

- Для «привилегированных» действий Azure AD мгновенная защита MFA доступна через API управления ресурсами Azure.

См. также: 10 основных книг по сетевым технологиям, которые вы должны приобрести, чтобы изменить ситуацию

Какое влияние это может оказать на новые миграции Office 365?

Даже если вы не используете клиенты IMAP и POP3 или более устаревшие клиенты, такие как Office 2010, вы можете быть удивлены, если в ближайшие месяцы подпишетесь на подписку на Office 365, а настройки безопасности Microsoft по умолчанию будут включены.

Даже если вы использовали самую последнюю версию Office 365 Pro Plus и вошли в Office 365 для получения лицензии, у вас все еще может возникнуть проблема с активированными параметрами безопасности Microsoft 365 по умолчанию. Клиенты Outlook являются одним из примеров этого. При перемещении почтового ящика Outlook должен мгновенно повторно подключиться к Exchange Online и перенастроить себя. Это связано с тем, что при переносе почтового ящика используется традиционный метод проверки подлинности. В то же время он перемещается по пути автообнаружения в Exchange Online, а затем испытывает трудности при попытке входа. Если у вас есть права доступа к клиентам Outlook, разверните раздел реестра, описанный в этой статье, чтобы устранить проблему, отключив безопасность. Значения по умолчанию во время миграции.

Это связано с тем, что при переносе почтового ящика используется традиционный метод проверки подлинности. В то же время он перемещается по пути автообнаружения в Exchange Online, а затем испытывает трудности при попытке входа. Если у вас есть права доступа к клиентам Outlook, разверните раздел реестра, описанный в этой статье, чтобы устранить проблему, отключив безопасность. Значения по умолчанию во время миграции.

Кроме того, клиенты ActiveSync можно найти на устройствах iOS. Приложения Gmail и Samsung Mail также поддерживают современную аутентификацию; однако вы должны изменить эти клиенты. Но если вы используете новейшие клиенты безопасности Office 365 по умолчанию Pro Plus и приложения Office на мобильных устройствах, вы должны ожидать лишь несколько технических трудностей.

Тем не менее, пользовательский эффект от повсеместного требования MFA может быть наиболее важным аспектом.

Не заменяет условный доступ Azure AD

Неудобство для пользователей является недостатком многофакторной аутентификации. Конечно, это важно для неопознанных устройств в неизвестных местах. Тем не менее, большинство компаний тратят много времени и денег на обеспечение безопасности своих устройств и местоположений, поэтому они в них уверены.

Именно на этом этапе условный доступ Azure AD по-прежнему имеет решающее значение. Условный доступ позволяет авторизовать различных людей, программы, управляемые и неуправляемые устройства, места и уровни безопасности. Вы можете решить, где и когда активировать MFA или даже запретить доступ.

Например, вы можете отказаться от необходимости для пользователей регистрироваться со своих компьютеров с Windows 10, присоединенных к домену, при использовании Office 365 Premium Plus на своих офисных компьютерах, чтобы убедиться, что это они используют приложение Microsoft Authenticator. Вы также можете отказаться от рутинных подсказок MFA на мобильном телефоне, выпущенном вашей компанией, и вместо этого правильно управлять устройством с помощью таких программ, как Intune. Тем не менее, если они используют ноутбуки, предоставленные работодателем, для работы из дома, вам может потребоваться, чтобы они время от времени входили в систему. Вы даже можете полностью запретить неуправляемым устройствам использовать случайные веб-браузеры для входа в службы с важными корпоративными данными.

Вы также можете отказаться от рутинных подсказок MFA на мобильном телефоне, выпущенном вашей компанией, и вместо этого правильно управлять устройством с помощью таких программ, как Intune. Тем не менее, если они используют ноутбуки, предоставленные работодателем, для работы из дома, вам может потребоваться, чтобы они время от времени входили в систему. Вы даже можете полностью запретить неуправляемым устройствам использовать случайные веб-браузеры для входа в службы с важными корпоративными данными.

Существует гораздо больше случаев условного доступа, чем описано выше, но это одни из основных, и параметры безопасности по умолчанию их не рассматривают.

Самым неудачным аспектом Security Defaults является то, что ему нужны самые фундаментальные возможности, которые нужны бизнесу.

Поскольку у них есть простые варианты использования, такие как рабочие цеха на производстве, где сотрудники не являются авторизованными мобильными устройствами, обновление Azure AD Premium для каждого пользователя будет целесообразным только для таких сотрудников в некоторых фирмах. Мы, вероятно, увидим, что эти фирмы будут незащищенными в таких ситуациях.

Microsoft может ввести основной диапазон надежных IP-адресов, чтобы избежать MFA, подобно тому, как они сделали это с приложением Authenticator. Теперь давайте посмотрим, как Microsoft включила параметры безопасности по умолчанию.

См. Также: 10 способов исправить ошибку Microsoft Edge не открывается (обновлено)

Включение и отключение параметров безопасности по умолчанию

Если вы не используете условный доступ прямо сейчас, вы можете активировать параметры безопасности по умолчанию, поскольку Microsoft включила параметры безопасности по умолчанию. Активация настроек безопасности по умолчанию будет недоступна, если у вас есть политики ЦС.

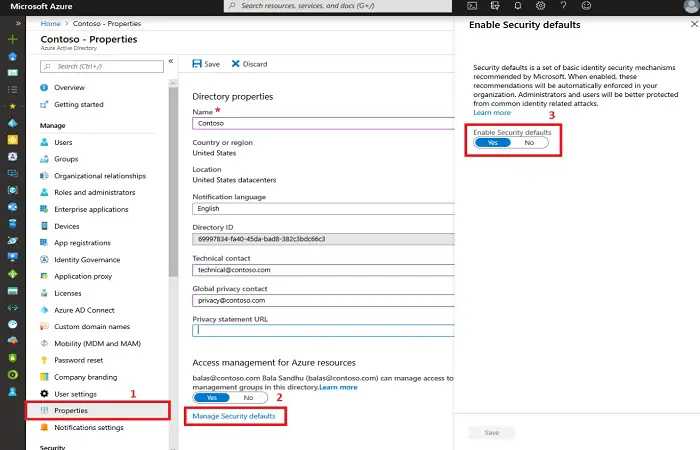

Прежде чем предпринимать какие-либо действия, не забудьте уведомить пользователей, чтобы они знали о предстоящих изменениях и о том, что доступ с устаревших клиентов или программ не будет заблокирован. Нет никаких исключений для пользователей или старых приложений, поскольку это переключатель «все или ничего», в отличие от условного доступа, который допускает исключения. Чтобы активировать параметры безопасности по умолчанию, войдите на портал Azure AD в качестве глобального администратора. Затем перейдите в Azure Active Directory и прокрутите вниз до пункта «Свойства». Оттуда вы можете активировать параметры безопасности по умолчанию. Затем выберите «Управление настройками безопасности по умолчанию».

Чтобы активировать параметры безопасности по умолчанию, войдите на портал Azure AD в качестве глобального администратора. Затем перейдите в Azure Active Directory и прокрутите вниз до пункта «Свойства». Оттуда вы можете активировать параметры безопасности по умолчанию. Затем выберите «Управление настройками безопасности по умолчанию».

Когда это произойдет, вы можете активировать параметры безопасности по умолчанию. Вы можете включить или отключить его с помощью переключателя вкл/выкл. Поэтому отключите настройки безопасности по умолчанию в Office 365.

Значения безопасности по умолчанию хороши тем, что вы можете определить свои политики условного доступа (CA), не отключая их. Это означает, что вам не нужно тратить время на отключение параметров безопасности по умолчанию перед настройкой политик ЦС. Вместо этого вы можете оставить их включенными и настроить свои политики по мере необходимости. Это экономит ваше время и усилия. Вы можете просто оставить параметры безопасности по умолчанию включенными и настроить политики ЦС по мере необходимости. После настройки правил CA система сообщит вам, что вы можете продолжить. После завершения вы можете отключить параметры безопасности по умолчанию и включить политики ЦС. Вот как отключить аутентификатор Microsoft.

Если вам интересно, сколько места Windows 10 занимает на SSD?, тогда проверьте это.

Часто задаваемые вопросы

Что происходит в Azure, когда вы активируете параметры безопасности по умолчанию?

Как только ваш арендатор активирует параметры безопасности по умолчанию, любые более ранние запросы проверки подлинности протокола будут отклонены. По умолчанию безопасность запрещает базовую аутентификацию Exchange Active Sync. Прежде чем включать параметры безопасности по умолчанию, убедитесь, что ваши администраторы не используют устаревшие методы проверки подлинности.

Каковы параметры безопасности по умолчанию для Azure?

Azure AD имеет параметры безопасности, которые упрощают обеспечение безопасности и защиту вашей компании. Параметры безопасности по умолчанию — это предустановленные параметры безопасности для распространенных рисков, таких как фишинг, повтор и пароли. Microsoft включает параметры безопасности по умолчанию для всех пользователей.

Параметры безопасности, для которых требуется MFA?

В течение двух недель после включения настроек безопасности по умолчанию те, кому все еще нужно зарегистрироваться в MFA, получат напоминание. Пользователям необходимо будет зарегистрироваться в MFA, если они еще не сделали это ранее, перед входом в систему в будущем.

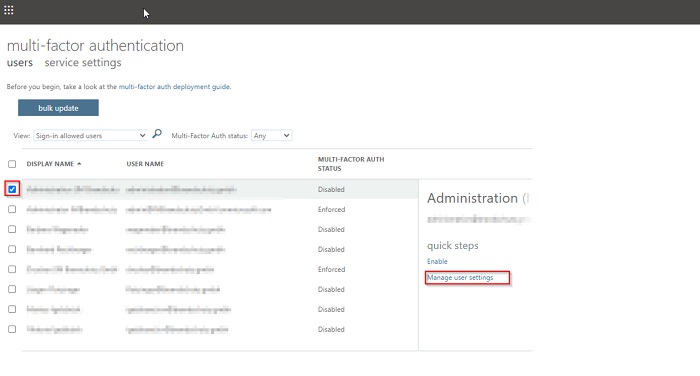

Как отключить MFA в настройках безопасности для одного пользователя?

Когда параметры безопасности по умолчанию включены, отключение MFA для конкретного пользователя или пользователя, к сожалению, невозможно. У всех пользователей в рамках аренды включена функция MFA после включения параметров безопасности по умолчанию.

Заключение

Мы надеемся, что вы понимаете, почему Microsoft включила параметры безопасности по умолчанию в этой статье. Система будет отклонять все предыдущие запросы проверки подлинности протокола, как только вы настроите параметры безопасности для своего арендатора. Шаг Microsoft по включению параметров безопасности по умолчанию — отличный первый шаг к тому, чтобы помочь всем клиентам защитить свою личность. Предоставляя набор предварительно настроенных параметров безопасности, Microsoft стремится улучшить защиту учетных записей для всех. К сожалению, они предлагают только некоторые основные функции, которые должны быть у большинства предприятий.

Вас также могут заинтересовать 10 лучших эмуляторов Windows для Mac (бесплатных и платных). Проверьте здесь.